绿盟科技网络安全威胁周报及月报系列,旨在简单而快速有效的传递安全威胁态势,呈现重点安全漏洞、安全事件、安全技术。获取最新的威胁月报,请访问绿盟科技博客 http://blog.nsfocus.net/

一. 互联网安全威胁态势

1.1 CVE统计

最近一周CVE公告总数与前期相比。值得关注的高危漏洞如下:

1.2 威胁信息回顾

- 标题:Skyrocketing Bitcoin Fees Hit Carders in Wallet

- 时间:2017-12-26

- 摘要:Critics of unregulated virtual currencies like Bitcoin have long argued that the core utility of these payment systems lies in facilitating illicit commerce, such as buying drugs or stolen credit cards and identities. But recent spikes in the price of Bitcoin — and the fees associated with moving funds into and out of it — have conspired to make Bitcoin a less useful and desirable payment method for many crooks engaged in these activities.

- 链接:https://krebsonsecurity.com/2017/12/skyrocketing-bitcoin-fees-hit-carders-in-wallet/

- 标题:The Twitter account of the popular security expert John McAfee was hacked

- 时间:2017-12-28

- 摘要:The official Twitter account of popular cyber security expert John McAfee was hacked today, hackers used it to promote alternative cryptocurrencies.

- 链接:http://securityaffairs.co/wordpress/67183/hacking/john-mcafee-twitter-hacked.html

- 标题:黑客攻击Magento商务网站 先窃取用户支付数据 再自荐求职

- 时间:2017-12-29

- 摘要:采用常用帮助台扩展Mirasvit Helpdesk的Magento商务网站,遭受了一系列网络攻击。由于运营者没有及时更新补丁,攻击者利用影响Mirasvit Helpdesk 1.5.2及之前所有版本的漏洞进入后,留下恶意软件拦截客户支付数据,并将数据发往他地。

- 链接:http://toutiao.secjia.com/magento-website-attacked

- 标题:ImageMagick今年第四次爆DoS漏洞CVE-2017-17914

- 时间:2017-12-28

- 摘要:ImageMagick再爆 DoS漏洞 ,CVEID为CVE-2017-17914,问题出在coders/png.c模块中的功能函数 ReadOnePNGImage ,攻击者可以通过一个精心构造的mng图像文件引发DoS攻击,受影响版本 ImageMagick 7.0.7-16 Q16 x86_64 2017-12-22。

- 链接:http://toutiao.secjia.com/imagemagick-dos-cve-2017-17914

- 标题:广州市公安签发第一张微信身份证 明年1月向全国推广

- 时间:2017-12-27

- 摘要:微信身份证?这靠谱吗?它对于未来网络 多重身份验证 又会有怎样的影响,又对 身份联网lol 有怎样的影响?facebook、谷歌和微软都在云中有自己的身份, 并且已经为身份控制做出了诸多努力, 但IoI必须发展成为一个合作的生态系统。

- 链接:http://toutiao.secjia.com/weixin-ctid

- 标题:Alteryx1.23亿美国公民数据泄露 之前新注册一个亚马逊AWS账号就可以拿到

- 时间:2017-12-26

- 摘要:一家营销分析公司Alteryx 在网上留下了一个不安全的数据库,泄露了大约1.23亿美国家庭的敏感信息,这些美国公民个人 信息包括街道地址、人口统计和家庭财务状况,以及有关房屋和汽车所有权的信息,甚至包括儿童。 这个数据库对任何拥有亚马逊 账户Web服务(Alteryx存储服务用于托管这些文件)都是开放的。

- 链接:http://toutiao.secjia.com/alteryx-data-breach

- 标题:日产加拿大金融公司110万客户数据泄露 但否认客户付款信息泄露

- 时间:2017-12-25

- 摘要:2017年12月11日,身份不明的第三方入侵了日产加拿大金融公司,大量客户敏感信息发生 数据泄露 ,据称泄露数据包括客户姓名、地址、车辆制造商和型号、车辆识别码、信用分数、贷款金额和每月付款金额。

- 链接:http://toutiao.secjia.com/nissan-databreach

- 标题:DDoS即服务PoodleCorp组织成员被捕 因PoodleStresser服务数据泄露

- 标题:CEO of Major UK-Based Cryptocurrency Exchange Kidnapped in Ukraine

- 时间:2017-12-27

- 摘要:Pavel Lerner, a prominent Russian blockchain expert and known managing director of one of the major crypto-exchanges EXMO, has allegedly been kidnapped by “unknown” criminals in the Ukranian capital of Kiev.

- 链接:https://thehackernews.com/2017/12/crypto-exchange-kidnap.html?utm_source=feedburner&utm_medium=feed&utm_campaign=Feed%3A+TheHackersNews+%28The+Hackers+News+-+Security+Blog%29

(数据来源:绿盟科技 威胁情报与网络安全实验室 收集整理)

二. 漏洞研究

2.1 焦点漏洞

- 焦点漏洞

- Linksys WVBR0-25远程命令注入漏洞

- NSFOCUS ID

- 38446

- CVE ID

- CVE-2017-17411

- 受影响版本

- Linksys WVBR0-25

- 漏洞点评

- Linksys是知名的宽带与无线路由器生产厂商。Linksys WVBR0-25在实现上存在远程命令注入漏洞,成功利用后可使攻击者在受影响设备上下文中执行任意命令。目前厂商已经发布了升级补丁以修复这个安全问题,请到厂商的主页下载更新。

(数据来源:绿盟科技安全研究部&产品规则组)

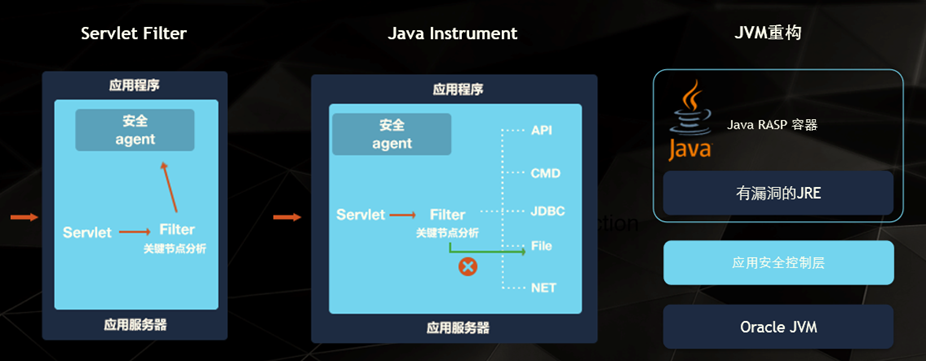

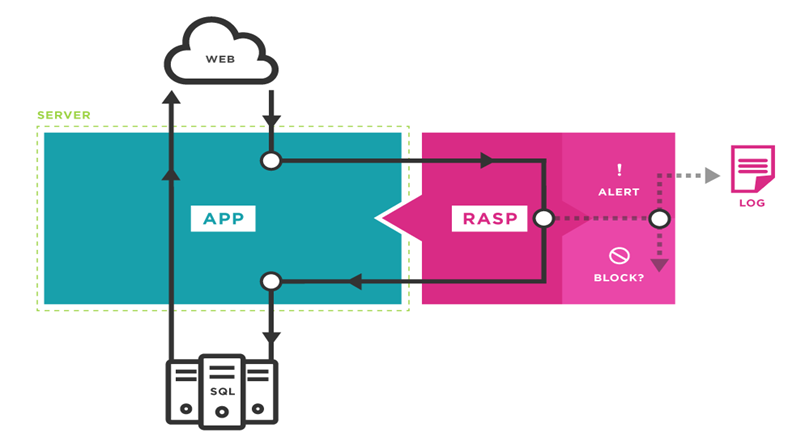

RASP前景

RASP前景